Los ataques denominados como Cross-site request forgery (XSRF o CSRF) son poco conocidos y están poco documentados porque son llevados a cabo por usuarios legítimos, es decir, por usuarios que son al mismo tiempo victimas y que son usados por el atacante para realizar una acción en un determinado sitio web.

En un ataque CSRF el navegador de un usuario-víctima es empleado para atacar una web-víctima a través de una petición normalmente del tipo Request GET de un formulario o una dirección url. Por ejemplo, en una web utilizada para realizar un ataque se podría insertar un elemento de menú que en vez de desplegar un contenido de la página lanzara una petición url para eliminar un contenido de otra web o insertar un código malicioso, acción que sería interpretada como originaria del usuario-víctima visitante de esa web.

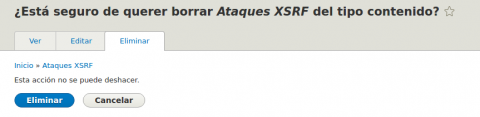

La forma más sencilla de prevenir este tipo de ataques es mediante el empleo de lo que se conoce como click adicional o extra click, acción por la cual el sistema nos pide que confirmemos la realización de una determinada acción, como puede ser el borrado de un determinado contenido.

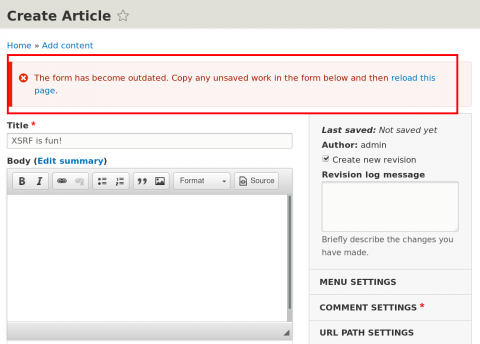

Para prevenir este tipo de ataques, principalmente a través de la acción de un formulario, y tal y como nos explican detalladamente desde MD SYSTEM, la API de formularios de DRUPAL genera un token, (conjunto de caracteres) mediante el empleo de SHA256 HMAC y clave secreta, única que se genera cada vez que se carga o actualiza un formulario. Si este token falta o no es el que debiera, DRUPAL no permitirá la realización de la acción tal y como nos muestras desde MD SYSTEM.

Aquí tenemos otro motivo más para confiar en sistemas de gestión de contenidos, y en este caso en concreto en DRUPAL

Añadir nuevo comentario